如有相关问题,请在文章后面给小编留言,小编安排作者第一时间和您联系,为您答疑解惑。

通过整合SOAR、XDR等技术实现告警自动化处理与威胁主动狩猎,将平均响应时间压缩至2小时以内◆■◆★;依托平台化赋能与实战化培训,沉淀可复用的安全知识库;通过技术、人员与流程的协同升级,推动企业从“被动合规”向“业务护航”转型,实现安全投入与业务价值的精准对齐。

安全技术体系是一个多层次、多维度的综合框架,通过技术手段预防■◆、检测、响应和恢复安全威胁。其核心目标是构建动态、智能、协同的防御能力,覆盖从基础设施到应用层的全生命周期防护■★■◆。

特别重要信息系统遭受单次有害程序■■■★,或重要信息系统受有害程序多次感染或严重感染,对系统用户、应用程序造成损害★■◆■★,导致严重的系统损失

轻量监控部署开源SIEM+EDR实现基础威胁感知。订阅威胁情报服务(如微步在线),自动拦截恶意IP/域名■■★■■■。

重要赛事!5月31日今晚19★■◆★:30中央5套CCTV5+CCTV+5直播节目表

四国赛:十人U16国足连丢2球2-2越南 2轮4分排第2 张君豪蹬踏染红

安全运营(Security Operations★◆■,简称SecOps)是指通过系统化的流程■■◆、技术和人员协作,持续监控◆■◆、检测■◆◆◆■■、分析和响应网络安全威胁■◆■,以保护组织资产(如数据、系统、网络)免受攻击的综合性活动。它不是某个工具或单次项目◆◆◆■,而是一套■◆★★◆“让安全能力流动起来★◆”的作战体系■■■■★◆,其核心目标是主动防御风险、快速应对安全事件、最小化业务损失。

7×24小时监控SIEM/XDR告警,完成初步分类与验证(区分误报/真实威胁)■★。

根据企业架构,参照2023年5月份发布的《GB/T 20986—2023 安全事件分级响应指南》,对告警级别分级响应

《编码物候》展览开幕 北京时代美术馆以科学艺术解读数字与生物交织的宇宙节律

零日漏洞■◆★★:情报获取 → 影响分析 → 虚拟补丁 → 监控攻击 → 官方补丁跟进

安全即服务(SECaaS):中小企通过MSSP(托管安全服务)按需获取威胁狩猎、红队演练等高阶能力,成本降低50%◆◆■★。员工安全素养量化★◆◆★:通过模拟钓鱼平台◆★★◆■、UEBA(用户实体行为分析)动态评估员工风险等级★◆■★★◆,纳入绩效考核。

重要信息系统受单次的有害程序感染★■,或一般信息系统受有害程序多次感染,造成较大系统损失

一般信息系统少量敏感信息或业务数据泄漏■★◆■★,及时发现并控制■◆■,没有造成系统损失或造成较小的系统损失

推动跨部门协作(如与IT部门制定漏洞修复SLA,与法务部门对接数据泄露合规流程)。

爸爸带娃的一天,妈妈我家就是上面那个 #陪伴是最美的亲情 #家有俩宝 #一家人的幸福时光 #爸爸带娃

安全意识薄弱:员工钓鱼邮件点击率高达15%-20%(行业调研数据),内部人员误操作成为主要攻击入口

71岁成龙现身纽约WNBA赛场■◆■,被大屏幕拍到全场沸腾■◆◆◆★■!即兴上演“功夫篮球”

专业人员缺失:国内70%的中小企业无专职安全团队★★■,一线运维人员常身兼多职(如网管+安全),导致响应能力不足。

◆■★◆★:这些设备经常处于无人有效维护的状态■◆★★◆,导致其功能未能充分发挥。各设备之间的告警信息相互独立,缺乏整合和联动,企业在面对复杂安全事件时■■■,难以及时获取全面◆◆■■、准确的威胁态势★■。

安全运营(Security Operations)与传统安全(Traditional Security)的核心差异在于防御理念、技术手段★■、管理方式的全面升级。传统安全以★★■★★“静态防御”为中心,而安全运营强调“动态对抗★■■”★◆,二者在以下维度存在显著区别:

面馆为困难人士提供免费小面 却遭西装革履男子连续2天蹭吃 每次狂“炫”两斤多

员工安全意识薄弱,人为失误频发:云安全和数据保护措施不足,敏感数据面临泄露风险◆◆■★★◆;

工具分散,缺乏协同性:许多企业堆砌了防火墙、IDS、WAF★◆◆◆★■、EDR等工具★◆◆◆■★,但各系统数据孤岛化,告警信息无法关联分析,导致误报率高◆■★◆★■、响应效率低。

制定《Top 5应急预案》(如钓鱼邮件、弱密码爆破、病毒感染等)◆◆,快速处置安全事件。

特别重要信息系统少量敏感信息或业务数据泄漏,或重要信息系统大量敏感信息或重要业务数据泄漏,导致严重的系统损失★★■,造成重大的社会影响

预算分配失衡◆★■◆:企业倾向于采购硬件设备(占预算60%以上),但持续运营投入(如威胁狩猎、日志分析)不足,导致设备利用率低于40%。

一次已知的有害程序事件,被防病毒保护发现并拦截■★,没有造成系统损失或造成较小的系统损失

特别声明:以上内容(如有图片或视频亦包括在内)为自媒体平台“网易号”用户上传并发布◆◆■■■,本平台仅提供信息存储服务★◆◆◆★。

DevOps流程:在DevOps流程嵌入SAST、DAST◆★◆■、SCA等工具,实现代码提交阶段拦截70%漏洞。

云与混合架构的适配挑战:传统安全难以覆盖云原生环境(如容器)■■◆◆★■、跨云★★★◆■◆、混合云等场景

安全运营体系:我们买车的目的是载着我们去远方◆◆★◆,去工作■■★■★,或者周末出去玩■◆◆◆★。买了一辆车不会开怎么办?车的价值怎么来体现■◆★◆◆?车动起来才能实现价值,恐怕很少人买车是为了放在那里摆着。车肯定不能仅仅实现摆设工具的价值。 这时我们要思考一个问题:如果开车是项技能下载凯发app★■★◆★■,到底是司机重要,还是车本身重要?这个问题跟安全行业的思考有些类似。我们需要的安全价值或者说解决安全问题的做法,一定是通过人加工具一起实现的,二者缺一不可◆★◆★。光有人没有车,很难实现◆■■★◆;没有车,你可以走着去◆★,但效率很低。只有车没有人,车用不了,买来就是个摆设。

使用工具(如Nessus、OpenVAS)定期扫描系统和应用(频率:核心系统每周1次★★★★,普通系统每月1次)

建立统一日志分析平台:如SIEM、SOC、XDR(跨端检测),收集所有设备日志(网络流量■◆◆■★■、服务器记录、员工电脑行为)◆★★■,整合所有日志

身份认证与访问管理:基于“永不信任◆◆◆,持续验证”原则的动态访问控制◆■、IAM

供应链漏洞:建立软件清单,快速定位受影响组件■■★、要求供应商签署SLA(如漏洞响应时间≤72小时)

特别重要的信息系统受到骚扰或少量攻击◆★,或重要信息系统受到多次网络攻击,导致了严重的系统损失

特别重要的信息系统大量敏感信息或业务数据泄漏,导致特别严重的系统损失,造成特别重大的社会影响

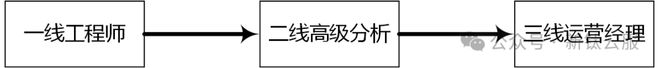

在安全运营体系(Security Operations, SecOps)中★◆◆,人员体系是确保安全运营有效性的核心组成部分◆◆◆。一个完善的人员体系不仅需要明确角色和职责★★◆,还需要建立合理的组织架构■■■◆■■、培训机制和协作流程★◆◆。通过建立三级团队,划分不通职责,快速响应告警★◆★★◆■。

AI重塑分析模式:大语言模型(LLM)将用于自动生成事件报告、解读告警上下文★★,分析师效率提升3倍。云原生安全成为标配:CNAPP(云原生应用保护平台)统一管理多云安全,Serverless和容器安全检测精度达99%■★。自动化防御网络:SOAR与XDR深度联动■★★■★★,实现“检测-响应-阻断◆★◆■★★”秒级闭环,勒索软件加密前拦截率达90%。

职责边界模糊★■■◆◆:安全部门与IT★◆、业务部门权责不清,出现安全事件时推诿扯皮◆■。

针对特别重要的信息系统进行持续、大量的■■◆★◆★、有组织的网络攻击事件★■,对系统功能造成损害,或导致系统服务停止■★■★★,导致了特别严重的系统损失

在近20年的安全建设发展过程中■◆★,前10多年时间,政企机构更多的以合规化建设为主;从2016年实战化攻防演练开始■■◆◆■,我们发现偏合规或堆砌式的安全架构实际效果已经不再那么明显了。我们讲运营,“运★■★”就是用起来,使整个安全平台、安全工具正常运转。人作为工程师、司机,甚至是厨师也好,不论是各种角色◆◆,都是通过技艺与工具实现价值的输出。

技术驱动■★◆■:SIEM+XDR实现数据关联分析,SOAR自动化处置70%低风险告警■■★◆,云原生安全覆盖容器/K8s环境。人才进阶:三级响应团队(L1监控-L2分析-L3决策)与威胁情报专家协同,形成“机器处理量、人工解决质”的分工模式。流程固化:通过知识库◆★★■★、PDCA循环,将个人经验转化为组织知识资产◆◆★★■★,实现新员工可快速接手以及处理P2级别事件◆★■★■。

建立威胁狩猎团队◆★★■◆:每周开展1次ATT&CK战术场景狩猎(如横向移动■★★、权限提升)。

企业安全管理还存在诸多其他问题★◆◆◆★■:例如,安全防护手段过于被动◆★■,以事后响应为主,缺乏主动检测和威胁情报的应用能力◆◆★★◆;内部安全架构孤立,多厂商环境增加管理复杂性。部分企业在合规性上重视表面达标■★■◆★◆,却忽视实际防护效果■★★◆★。

网络流量:记录所有进出的数据包(如异常下载行为、用户异常访问) ● 终端设备:监控每台终端的状态(电脑/手机是否中毒) ● 云上资产:主机安全监控(云服务器、容器行为) ● 用户行为:识别危险操作(如员工半夜访问核心数据库)

安全运营的本质是 “用持续对抗的不确定性◆■◆■■■,换取业务发展的确定性”。企业需摒弃“重采购轻运营”的旧思维■★■◆★,转而建立 “工具为矛★◆■★◆、人才为盾、流程为链★■◆★” 的有机体系。未来三年◆■■★,随着AI、自动化技术的成熟,安全运营将进入“智能协同时代★◆■◆★◆”——机器处理99%的日常告警,人类专注于1%的战略性威胁狩猎■★■■◆。唯有先行者,能在攻防不对称的战场上赢得主动权★★■■■◆。

威胁情报应用不足◆★■■:缺乏对行业威胁情报的动态整合能力,难以针对APT攻击、勒索软件等定向威胁制定防御策略■★■■★★。

匹配情报与企业资产(比如某勒索病毒专门攻击Windows服务器,而公司有300台相关设备)

重要信息系统受到骚扰或少量攻击,或一般信息系统遭受多次网络攻击■★,导致较大系统损失

响应机制僵化:多数企业依赖人工处理工单★■,平均事件响应时间(MTTR)超过48小时■■◆,错过黄金处置期

统一管理平台:在安全工作中,我们有SOC类平台如安全信息和事件管理(SIEM)■★◆、威胁检测及响应(TDR)等工具■◆◆■,数据源源不断地进来,供我们去分析◆■◆★,就像买辆车就得加油★◆,他才能走★■■◆★,其实也是相应的输入。而“营”则是持续的输出价值。

闭环:知识库:记录攻击手法和处置方案(按行业/攻击类型分类)规则优化:根据误报调整检测阈值(如正常员工批量下载次数上限)

合规与实战脱节■★◆■★:为满足《网络安全法》《数据安全法》等要求◆★■,过度侧重合规检查(如等保测评),但实际攻防演练中暴露防御短板。

从★◆“静态合规”到◆■★“动态对抗”:安全运营将传统设备堆砌升级为“监测-响应-优化■★”的闭环体系,通过ATT&CK框架■■◆■◆★、威胁狩猎等技术实现主动防御。从◆★■■■“成本中心”到◆★★■■“业务护航”:安全投入与业务风险直接挂钩MTTR下降★◆,推动安全与DevOps◆◆■、云原生架构深度融合。

安全运营建设的核心目标是通过系统化的流程、技术和人员协作★★,持续监控下载凯发app、检测、分析和响应网络安全威胁,以保护组织资产(如数据◆■◆、系统、网络)免受攻击的综合性活动,构建一个持续、主动★★◆◆、动态的安全管理体系,以保障组织的业务连续性■■★◆★◆、数据资产安全和合规性。

外包服务效果存疑:MSSP(托管安全服务)市场鱼龙混杂★◆★◆,部分乙方交付流于“7×24监控台值班★■★★■”◆■◆◆,缺乏深度分析能力■★★★,甲方难以量化服务价值。

重要信息系统少量敏感信息或业务数据泄漏,或一般信息系统大量敏感信息或业务数据泄漏★★◆◆,导致较大的系统损失,造成较大的社会影响